Vanligaste cyberangreppen enligt MSB

Angrepp via mejl

Ett av de vanligaste sätten är att påbörja ett angrepp är genom att skicka mejl som verkar legitima. Om mottagaren av mejlet till exempel öppnar en fil som den cyberkriminella har skickat, har angriparen möjlighet att ta sig in. Mejl som angripsmetod kallas nätfiske (phishing).

Lösenordsattacker

Lösenordsattacker är en metod som ofta används, särskilt mot e-postservrar, databaser och tjänster för exempelvis fjärrstyrning såsom RDP (Remote Desktop Protocol) och VPN-anslutningar (Virtual private network).

Det är riskfyllt att använda vanliga lösenord. Det innebär att en stor del av lösenorden går att gissa sig till. En annan risk är att använda samma lösenord till flera olika konton,

Ransomware

Ett angrepp av ransomware, kan innebära att hela eller delar av en verksamhets it-system med dess information blir krypterad och inte är tillgänglig för personalen. Den cyberkriminella hoppas att den utsatta organisationen ska betala en lösensumma för att få tillgång till dekrypteringsnyckeln.

Att betala angriparna för att få tillbaka sin information gör bara att informationen låses upp. En total återställning av it-miljön behövs ändå göras. Betalning till de cyberkriminella är ett sätt att finansiera grovt kriminella nätverk. MSB avråder starkt från att betala lösen.

Angrepp mot hälso-och sjukvårdssektor

Flera rapporter tyder på att organisationer inom hälso- och sjukvårdssektorn visat sig vara attraktiva mål för cyberangrepp.

En anledning till att hälso-och sjukvårdssektorn är ett attraktivt mål är för att medicinsk data är värderat mycket högt. Den kan användas för både utpressning och för att säljas vidare.

Angrepp mot mobiler

Mobiltelefoner, surfplattor och andra bärbara enheter är i dag nästan ständigt uppkopplade. Utrustningen är ofta av en enklare typ och leverantören brukar ofta begränsa tidsperioden för att tillverka och publicera säkerhetsuppdateringar. Sårbarheter finns i hårdvara, operativsystemet och de appar som används.

Det vanligaste sättet att få in skadlig kod på mobiltelefoner är genom applikationer som oftast installeras från en tredje part. Det är alltså appar som inte laddas ner från det appbibliotek som operativsystemstillverkaren tillhandahåller.

En infekterad mobiltelefon kan användas för att få åtkomst till mejl och meddelanden, uppgifter om kreditkort, bilder, kontaktlistor och gps-positionering.

Angrepp mot sakernas internet

Allt mer utrustning som kopplas upp mot nätverk består av beräkningssnåla enheter som kallas internet of things, IoT, eller sakernas internet. Dessa enheter kan användas som en väg in i det övriga nätverket.

Angrepp mot publikt exponerade tjänster

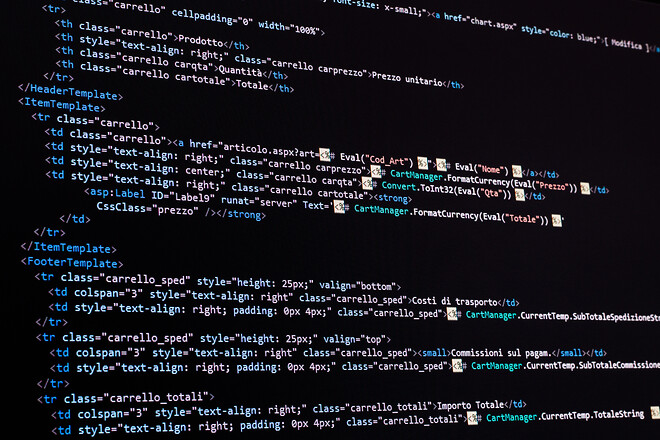

Alla uppkopplade enheter, tillexempel datorer och servrar som ansluts på ett nätverk exponerar vanligtvis flera tjänster. För varje tjänst som exponeras på nätverket används ett så kallat protokoll. Alla protokoll och tjänster består av diverse programvarukomponenter; mjukvara. En sårbarhet i någon av dessa lager av hårdvara eller mjukvara kan ge en angripare möjlighet att genomföra ett angrepp mot servern.

Vattenhålsangrepp

Metoden innebär att angriparen placerar skadlig kod på en webbsida och sedan väntar de på att användaren ska besöka webbsidan.

Angrepp mot mjukvaruleverantörer

Om den cyberkriminella lyckas placeras skadlig kod i en mjukvaruleverantörs mjukvara, kan det bli stora konsekvenser. När leverantörens programvara laddas ned av ett företag eller en organisation, i form av exempelvis en uppdatering, så kommer även den skadliga koden köras i it-miljön.

Av

Av